هر وقت که صحبت از گسترش فناوری و پیشرفت ابزارهای دیجیتال در زندگی روزمره می شود در کنار آن یک بحث دیگر با نام امنیت در جهان مجازی هم مطرح می شود. همه کاربران و متخصصان به اتفاق اعتقاد دارند که جهان مجازی بدون داشتن امنیت کافی، به هیچ عنوان دوام نخواهد آورد.

پی سی تودی باشگاه خبرنگاران؛ این که کاربران به فناوری های اینترنتی و مجازی اعتماد کنند و پایه زندگی خود را براساس به کار گیری این دسته از فناوری ها قرار دهند، مستلزم این امر است که به میزان کافی برایشان امنیت وجود داشته باشد.اگر شما به محلی پا بگذارید که دائما مورد حمله یا سرقت قرار گرفته و احساس آرامش نداشته باشید، مسلما در عرض کوتاه ترین زمان ممکن آن مکان را ترک خواهید کرد. اهمیت غیر قابل انکار مقوله امنیت باعث شده است تا کارشناسان و متخصصانی در قالب تیم ها و شرکت های قدرتمند و نام آشنا تمام فعالیت خود را به همین زمینه محدود کنند و به صورت اختصاصی در زمینه امنیت به تحقیق و بررسی بپردازند. در این زمینه همیشه باید تعادلی وجود داشته باشد و همه می دانیم که هکرها و خرابکاران جهان مجازی هیچ وقت بیکار ننشسته اند و دائما در حال پیدا کردن طعمه برای رسیدن به اهداف خود هستند اما به موازات این خرابکارها، متخصصان امنیت هم فعالیت خود را افزایش می دهند تا با شناسایی حفره ها و باگ های امنیتی تا حدی جلوی ضررهای احتمالی کاربران را بگیرند و در کنار این کار هم به نوشتن برنامه های امنیتی نظیر آنتی ویروس ها و فایروال ها می پردازند که تا حدی بتوانند جلوی سرعت کار هکرها را بگیرند.

به هر مقوله امنیت، بحثی است که همیشه در مورد آن حرف های زیادی برای گفتن وجود دارد و همان گونه که خرابکارها و هکرها پیشرفت می کنند، متخصصان امنیت هم تمام تلاش خود را انجام می دهند تا از آن ها عقب نمانده و حتی همیشه یک گام جلوتر هم باشند. به دلیل خطرهای زیادی که در جهان مجازی از نظر امنیتی وجود دارد، زمانی که شما یک گجت یا ابزار دیجیتالی جدید مانند رایانه همراه یا گوشی هوشمند خریداری می کنید، به شما توصیه می شود قبل از هر چیز به فکر این باشید که یک نرم افزار امنیتی مناسب روی دستگاه شما نصب شود تا در صورت وجود مشکلات امنیتی، کمترین خسارت ممکن شامل حال شما شود. در موضوع ویژه این هفته قصد داریم تا نگاهی به روند جهان مجازی و فناوری از نظر امنیتی، در سال 2014 داشته باشیم. مطمئنا در این سال حفره های امنیتی بسیار جدی کشف شد و حملات اینترنتی با خسارت های جبران ناپذیری به برخی از سازمان ها یا بانک ها انجام گرفت. به همین خاطر این هفته وضعیت اینترنت و حمله های اینترنتی را در سال 2014 مورد بررسی قرار خواهیم داد و شما را با نرم افزارهایی که از نظر امنیتی توانسته اند رتبه خوبی به دست آورند و در دسته نرم افزارهای برتر قرار بگیرند، آشنا خواهیم کرد.

گزارشی با نام وضعیت اینترنت

شرکت تحقیقاتی Akamai Technologies، معمولا هر سه ماه یک بار گزارشی را با نام " وضعیت اینترنت" منتشر می کند و در این گزارش به بررسی ترافیک و میزان حملات اینترنتی می پردازد. در این گزارش تحقیقاتی داده هایی از سراسر جهان جمع آوری و تحلیل خواهد شد و در نهایت گزارشی آماری شامل اطلاعاتی در زمینه ترافیک حمله ها و سرعت اینترنت منتشر می شود. این شرکت به تازگی گزارش سه ماهه سوم سال 2014 را منتشر کرده است که در ادامه خلاصه ای از مهم ترین بخش های این تحقیق امنیتی را برای شما خواهیم آورد.

کشورهایی که مبداء حمله بودهاند

در طول سه ماهه سوم سال 2014، شرکت آکامایی مشاهده کرده است که ترافیک حمله از 161 کشور یا منطقه یکتا نشات گرفته است که این تعداد در سه ماهه قبل از آن، 194 مورد بوده است. در این آمار، چین همچنان با اقتدار در مکان اول جدول قرار دارد و مسئولیت 43 درصد از حمله های انجام گرفته به عهده این کشور بوده است. ترافیک حمله انجام شده توسط چینی ها، نزدیک به سه برابر کشور بعدی که در لیست قرار گرفته یعنی اندونزی می باشد. البته باید گفت که ترافیک حمله در اندونزی هم نسبت به سه ماهه قبلی یک رشد 2 برابری داشته است. ایالات متحده هم تنها کشور این لیست است که بیش از 10 درصد از ترافیک حملات را به خود اختصاص داده و تنها اندکی افزایش نسبت به سه ماهه قبل خود داشته و در آمار جدید 13 درصد از حمله های انجام گرفته از این کشور بوده است. در میان دیگر کشورهایی که در این لیست قرار دارند، تنها کشور تایوان بوده است که شاهد افزایش ترافیک حملات در سه ماهه سوم سال بوده و دیگر کشورها با کاهش درصد حمله ها مواجه بوده اند. در یک مقایسه کلی باید گفت که ترکیب کشورهای این فهرست در سه ماهه دوم و سه ماهه سوم ثابت بوده است. البته باید گفت که تمرکز کلی ترافیک حمله مشاهده شده در سه ماهه سوم کمی افزایش داشته است و 10 کشور برتر، مسئول 84 درصد از ترافیک تمامی حملات انجام گرفته در این بازه زمانی بوده اند که این میزان در سه ماهه قبلی 75 درصد بوده است. این آمار نشان دهنده این است که تعداد مجرمان در کشورهای برتر در حال افزایش است و این مجرمان برنامه ای هدفمند برای مورد حمله قرار دادن دیگر کاربران اینترنتی دارند.

به دلیل زیاد شدن درصد مشارکت کشورهایی مانند چین و اندونزی در تولید ترافیک حملات، تمرکز ترافیک حمله های مشاهده شده از منطقه آسیا و اقیانوسیه در این بازه زمانی از سال 2014، رشد داشته است. این میزان 5 برابر تمرکز مشاهده شده در آمریکای شمالی است که سرچشمه چیزی در حدود 14 درصد از ترافیک حملات بوده است. در مورد اروپا هم باید گفت که این قاره سبز شاهد تمرکز حمله 11 درصد از خرابکاری ها بوده و کمترین حجم حملات به آمریکای جنوبی و آفریقا تعلق داشته که به ترتیب اعداد 4.3 درصد و 0.3 درصد برای آن ها به ثبت رسیده است.

پورتهای برتر هدف حملات

ترافیک حمله هایی که مستقیما پورت 80 که مربوط به www است را مورد هدف قرار داده اند، نسبت به سه ماهه قبلی تقریبا 2 برابر شده و به 15 درصد رسیده است. با توجه به این آمار باید گفت که پورت 445 Microsoft-DS، در رده دوم جدول قرار گرفته و میزان ترافیک حملات به این پورت 14 درصد بوده است. در این رابطه اتفاق جالبی رخ داده است و این سومین باری است که پورت 445 در مکان اول جدول قرار نگرفته و نکته جالب این است که مشابه با این اتفاق در سه ماهه دوم سال 2013 هم رخ داده بود. البته این دفعه بر خلاف سال قبل، درصد ترافیک حمله ای که این پورت را مورد هدف قرار داده نسبت به سه ماهه قبلش ثابت مانده و تنها در میان ده پورت برتر قرار گرفته که شاهده افزایش چشم گیر ترافیک حملات نبوده است. آمار کلی مربوط به حملات 10 پورت برتر را می توانید در قالب جدول ببینید.

پورتهای برتر هدف حملات در سه ماهه دوم و سوم 2014

برای توضیحات بیشتر در این رابطه باید گفت هر چند که پورت 80 بیشترین هدف حملات در سه ماهه دوم بوده است اما این پورت در هیچ کدام از 10 کشور برتر تولید کننده ترافیک حمله، بیشترین هدف حمله ها نبوده است. البته باید گفت که این پورت در سه کشور این فهرست با فاصله قابل توجهی نسبت به دیگر پورت ها، با عنوان دومین پورت هدف حمله ها بوده است. البته باید گفت که این آمار کشور به کشور متفاوت است. به طور مثال پورت 23 در چین، کره جنوبی و ترکیه بیشترین هدف حملات بوده است که این بدان معناست که در این کشورها تلاش هایی به صورت مداوم برای شناسایی پورت های باز Telnet انجام گرفته است. دو کشور اندونزی و ایالات متحده هم بیشترین حملات خود را روی پورت های 443 و 1433 داشته اند که نشان دهنده این امر است که خرابکاران در این کشورها، تلاش زیادی برای سوء استفاده از برنامه های مبتنی بر وب و پایگاه داده های مرتبط با آن ها داشته اند.

خونریزی قلبی از نوع اینترنتیاش

در سه ماهه دوم 2014 بود که جهان مجازی به دلیل کشف یک باگ امنیتی بسیار خطرناک در شوک فرو رفت. میزان آسیب پذیری این حفره به اندازه ای بود که کاربران OpenSSl در معرض خطر جدی قرار می گرفتند. به دلیل مشکلات بسیار زیادی که این نقص امنیتی برای کاربران به وجود آورده بود نام آن را Heartbleed گذاشتند تا هر کسی به آسانی با شنیدن نام آن متوجه میزان خطری که دارد بشود. در واقع Heartbleed یک نقص امنیتی در پیاده سازی TLS بوده است که در آن فرد مهاجم درخواستی را ارسال خواهد کرد که نیاز دارد اکو شود و طول پاسخی که باید اکو شود را مشخص می کند. به این دلیل که طول پاسخ در مقابل طول درخواست ورودی چک نمی شود، یک سرور قادر خواهد بود تا با اطلاعاتی که به صورت اتفاقی در حافظه وجود دارد، پاسخ دهد. به این ترتیب دو راه مختلف برای فاش شدن محتویات حافظه وجود خواهد داشت. روش اول محتویات بافرهای OpenSSL را برملا خواهد کرد. OpenSSL خودش فضای حافظه را برای درخواست ها و پاسخ ها مدیریت کرده و بدون پاک کردن مجددا از آن ها استفاده می کند. تا همین جای کار باید گفت که این ماجرا خودش به خودی خود نقص امنیتی به حساب نخواهد آمد اما تاثیر Heartbleed را به شدت زیاد خواهد کرد. در زمانی که یک کاربر به یک برنامه تحت وب وارد شده یا به اصطلاح لاگین می کند، نام کاربری و رمز عبور این فرد در درون یک بخش از حافظه بافر OpenSSL ذخیره خواهد شد. اگر در چنین شرایطی یک حمله Heartbleed انجام گیرد و درخواست نیز به سمت همان بخش از حافظه فرستاده شود، کار خراب خواهد شد. از آنجایی که فرد مهاجم تنها یک حجم کوچک داده ارسال می کند، فقط چند بایت اول آن بخش از حافظه را بازنویسی خواهد کرد و به این ترتیب به سادگی هر چه تمام تر بقیه حافظه در دسترس فرد مهاجم قرار خواهد گرفت. اما روش دومی که در مورد آن صحبت کردیم در زمانی اتفاق خواهد افتاد که OpenSSL، حافظه را افزایش دهد. این بخش افزایش حافظه لزوما متعلق به خودش نیست و این امکان وجود دارد که به کد دیگری که در همان پردازنده اجرا می شود تعلق داشته باشد. این حفره امنیتی بسیاری از شرکت ها و کاربران را ترساند و پس از مدتی هم اعلام شد که تمامی مشکلات مربوط به آن برطرف شده است اما هنوز بسیاری از افراد در این زمینه شک و تردید دارند.

خطرناکترین ویروسهای سال

در بسیاری از مواقع آنتی ویروس ها می توانند به کمک شما بیایند و فایل های حاوی ویروس را برای شما پاکسازی کنند اما باید این را بدانید ویروس هایی هم وجود دارند که خطر آن ها به اندازه ای است که قوی ترین آنتی ویروس ها هم از پس آن ها بر نمی آیند. در ادامه شما را با خطرناک ترین بدافزارهایی که در سال 2014 کاربران را مورد آزار قرار داده اند، آشنا خواهیم کرد.

ویروس Cryptolocker

این بد افزار همان گونه که از نام آن هم مشخص است، فایل های شما را به گونه ای رمز می کند که غیر قابل برگشت خواهد بود. اگر آن فایل ها برای شما خیلی اهمیت داشته باشد برای رمزگشایی آن ها باید پول پرداخت کنید و فرد خرابکار در قالب ایمیلی که حاوی یک فایل زیپ شده است، یک پسورد را برای شما ارسال خواهد کرد تا از این طریق بتواند فایلهای رمز شده را به شکل اولیه اش بازگرداند. ممکن است تا به این جای کار فکر کنید که اتفاق خیلی خاصی هم نیفتاده است و فوقش این است که برای باز شدن فایل رمز شده تان مجبور شدهاید مبلغی را پرداخت کنید اما باید بدانید که ماجرا به همین راحتی ختم به خیر نخواهد شد و زمانی که شما به باز کردن فایل با پسورد مورد نظرتان اقدام می کنید، یک بدافزار در سیستم شما به اجرا در می آید که تمام سیستمتان را به تدریج آلوده خواهد کرد. با گذشت مدت زمان مشخصی این بد افزار شروع به رمز گذاری روی فایل های سیستم شما می کند. بعد از آن است که مرتبا برای شما پیام هایی ارسال می شود که باید برای باز کردن فایل هایتان پول بدهید. روش این رمزنگاری به صورتی است که به هیچ عنوان امکان برگرداندن اطلاعات وجود نداشته و کلید رمزگشایی آن در سرور کنترل این بدافزار تولید و نگهداری خواهد شد. پس بهتر است که دائما از فایل های خود پشتیبان گیری کنید تا در صورت بروز چنین مشکلاتی به آسانی گرفتار آن ها نشوید.

ویروس Zeus

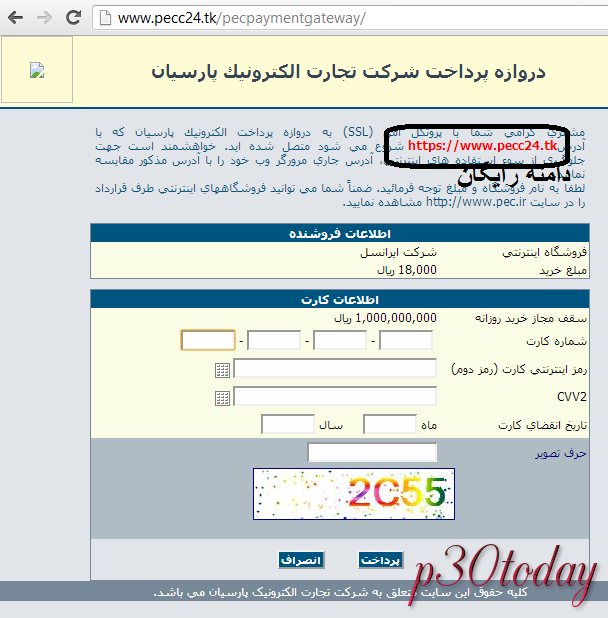

برخی از ویروس ها یا بد افزارها هستند که هدف آن ها فقط و فقط سرقت اطلاعات است. انواع مختلف بد افزار Zeus/ZBOT جزو این دسته قرار می گیرند که در سال 2014 میزان فعالیت آن ها به نسبت قبل افزایش چشم گیری داشته است. از ابتدای سال 2014 میلادی، این بدافزار به شکل محسوسی پرکارتر شده است و پیش بینی شده است که این افزایش میزان فعالیت در سال بعد هم تکرار شود. بد افزار Zeus با نام Zbot هم در میان کاربران شناخته می شود و در اصل طرز کار و ساختار این ویروس ها کاملا یکسان است و تنها با دو نام متفاوت شناخته می شوند. این بد افزار یکی از قدیمی ترین بدافزارهای مالی در جهان است که همچنان هم با قدرت به حیات خود ادامه می دهد. در رابطه با هدف شکل گیری این برنامه مخرب باید گفت که هدف اصلی از فعالیت آن سرقت و کلاهبرداری از بانک ها بوده است و در عین حال می توان به آسانی حدس زد که سازنده آن به راحتی از کاربران ناشی نمی گذرد و اطلاعات شخصی هر کاربری برایش به نوعی ارزشمند خواهد بود. فایروال هایی مانند زون آلارم در صورتی که به روز شوند، می توانند به عنوان یک راه حل برای مقابله با این دسته از بدافزارها مورد استفاده قرار گیرند.

این ویروس جزو آن دسته از بد افزارهایی است که با استفاده از پنهان کردن فایل ها و اثرات جانبی خود روی سیستم قربانی سعی میکنند به نوعی کاربر را گمراه کنند. به عنوان نمونه این ویروس از قابلیت روت کیتی و بوت کیتی استفاده می کند و به این ترتیب ابزارهای شناسایی بدافزار را هم گمراه خواهد کرد. این بد افزار بسته به نوع سیستم عامل، گونه های متفاوت آلوده سازی را اجرا کرده و حتی مدت زمان بقای آن در سیستم هم مختلف است. علاوه بر جعل قسمت هایی از دیسک به منظور عدم شناسایی، اقدام به اتصال به سرور فرماندهی و کنترل و همین طور ارسال هرزنامه های الکترونیکی می کند. کارشناسان پیش بینی می کنند که Damon، در آینده ای نه چندان دور بتواند از قابلیت اتصال به سرور فرماندهی و کنترل، علاوه بر ارسال هرزنامه یا همان اسپم، سوءاستفاده هایی چون ارسال و سرقت اطلاعات، دانلود فایل و دریافت دستورات مخرب را انجام دهد. این ویروس می تواند بسیار خرابکار باشد و تمامی اطلاعات شما در ایمیل یا هارد رایانه تان را مورد تهدید قرار دهد. برنامه مخرب دیگری با نام Gamarue هم وجود دارد که در دسته کرم ها قرار گرفته و کار آن به این شکل است که با تشخیص درایوهای جابه جایی پذیر، آن ها را آلوده می کند. عملکرد این کرم به این شکل است که کاربر برای دسترسی به فایل ها با اجرای میانبری که در ریشه اصلی درایوهای جابه جایی پذیر قرار گرفته است علاوه بر نمایش دادن فایل ها، باعث اجرای کرم روی سیستم هم می شود و بدافزار پس از آلوده سازی سیستم از سرورهای مشخصی فایل های مخرب خود را دانلود می کند.

تا به این جای کار در مورد اوضاع امنیت، ویروس های خطرناک و بدافزارها در سال 2014 صحبت کردیم. شاید بد نباشد که نگاهی هم به ضد ویروس های برتر در این سال داشته باشیم. امسال هم جایزه بهترین محصولات امنیتی به کسپرسکی لب اختصاص پیدا کرد و در کنار این آزمایشگاه امنیتی، محصولات شرکتهای دیگری نظیر McAfee، ESET، eScan و Avast هم موفق شدند تا در لیست بهترین نرم افزارهای امنیتی قرار گیرند. یکی از توانایی های بسیار مفید برای یک برنامه آنتی ویروس حذف بد افزاری است که قبلا یک سیستم را آلوده کرده است. در تست های انجام گرفته توسط کارشناسان امنیتی، امسال هفت محصول به این جایزه با عنوان Advanced+، دست پیدا کردند.

سه عنوان برتر این لیست از آن محصولات Bitdefender، Kaspersky Lab و AVIRA شده است. خوب است که کاربران سعی کنند برای حفظ امنیت بیشتر داده ها و اطلاعاتشان، از محصولاتی استفاده کنند که امتحان خود را به خوبی پس داده و توسط کارشناسان امنیتی، مورد تایید قرار گرفته اند.

درود دوستان امروزه با بیشتر شدن استفاده ما از دنیای تکنولوژی و اینکه زندگی ما انسان ها خواسته یا ناخواسته رو به ماشینی شدن است دانستن نکات امنیتی برای اینکه هک نشویم ضروری و واجب است .اگر تمایل به ادامه بحث ونکات امنیت وحریم خصوصیتون دراید تاپیکولایک کنید تا ادامه بدیم وهرگونه سوال وپرسش دراین مورد رو هم میتونید درادامه تاپیک مطرح کنید جواب میدم چون انجمن مشاوره هست نمیخام بخش شلوغ بشه صرفا چون بخش کامپیوتر واموزش روهم داریم کاربران انجمن مشاور رو ساپورت میکنیم چ از نظر امنیتی و اطلاعات ومطالب امنیتشون درفضای مجازی یا حق موفق باشید خب اولین مبحث

نظرت چیه؟

نظرت چیه؟

پس چه میتوان کرد که هم از قابلیتهای خوب فضای آنلاین استفاده کنیم و هم از مضرات و مصائب آن بر حذر باشیم؟ ما در اینجا پنج راه اساسی برای شما تشریح میکنیم.

پس چه میتوان کرد که هم از قابلیتهای خوب فضای آنلاین استفاده کنیم و هم از مضرات و مصائب آن بر حذر باشیم؟ ما در اینجا پنج راه اساسی برای شما تشریح میکنیم.